주소 독을 노린 ‘어드레스 포이즈닝(address poisoning)’ 사기가 암호화 지갑의 ‘프라이빗키’ 보안과는 무관하게 막대한 피해를 일으키고 있다. Klaytn, Ethereum(ETH), Bitcoin(BTC) 등 주요 블록체인에서 공통적으로 나타나는 이 수법은 **“블록체인 해킹”**이 아니라, 지갑 화면에 나타난 **거래내역**을 교묘하게 조작해 사용자가 스스로 익숙해 보이는 악성 주소로 송금하게 만드는 구조다. *어드레스 포이즈닝*, *프라이빗키*, *지갑 보안*은 이제 별개 이슈가 아니라 하나의 보안 패키지로 봐야 한다는 지적이 나온다.

Theo CoinDesk đưa tin ngày 20 tháng 1 năm 2024 (giờ địa phương), một người dùng đã vô tình chuyển nhầm **Tether(USDt)** trị giá 5.000만 đô la Mỹ (khoảng 7.231 tỷ đồng) tới địa chỉ sai, chỉ vì tin rằng đó là địa chỉ “quen mắt”. Đến tháng 2 năm 2026, chiến dịch phishing nhắm vào ví Phantom đã lợi dụng cùng kỹ thuật này trong phần chat, khiến khoảng 3,5 **wBTC** (tương đương 264.000 đô la Mỹ, khoảng 38,18 tỷ đồng khi đó) bị đánh cắp. Những vụ việc này cho thấy, chỉ bằng một “*trò đánh lừa giao diện*” cũng có thể gây thiệt hại từ hàng chục đến hàng nghìn tỷ đồng.

Trước diễn biến này, nhiều nhân vật trong ngành như Changpeng Zhao (CZ) từ Binance(BNB) công khai kêu gọi các dịch vụ ví phải triển khai cơ chế bảo vệ mạnh hơn. Nhận thức đang dịch chuyển: vấn đề cốt lõi không còn nằm ở *rò rỉ 프라이빗키* hay lỗ hổng *smart contract*, mà là **hành vi người dùng** và **thiết kế giao diện ví**.

“bình luận”: Việc các vụ *address poisoning* liên tục xuất hiện cho thấy hệ sinh thái đã bước sang giai đoạn mà **UX là một lớp bảo mật**. Không chỉ nhà phát triển, bản thân người dùng cũng phải coi việc kiểm tra địa chỉ là thao tác sống còn, tương đương giữ kín 프라이빗키.

프라이빗키 không bị chạm vào… tất cả nằm ở “giao dịch đã quen mắt”

----------------------------------------------------------

Với *어드레스 포이즈닝*, kẻ tấn công không cần bẻ khóa 프라이빗키, cũng không cần lợi dụng lỗ hổng trên smart contract. Họ chỉ tận dụng **dữ liệu on-chain công khai** và **thói quen sử dụng ví**.

Cách thức phổ biến gồm các bước:

- Phân tích dữ liệu on-chain để lọc ra các ví nắm giữ tài sản lớn.

- Xác định những địa chỉ nhận tiền thường xuyên từ ví nạn nhân.

- Tạo một địa chỉ mới **cực kỳ giống** địa chỉ mà nạn nhân hay chuyển tới.

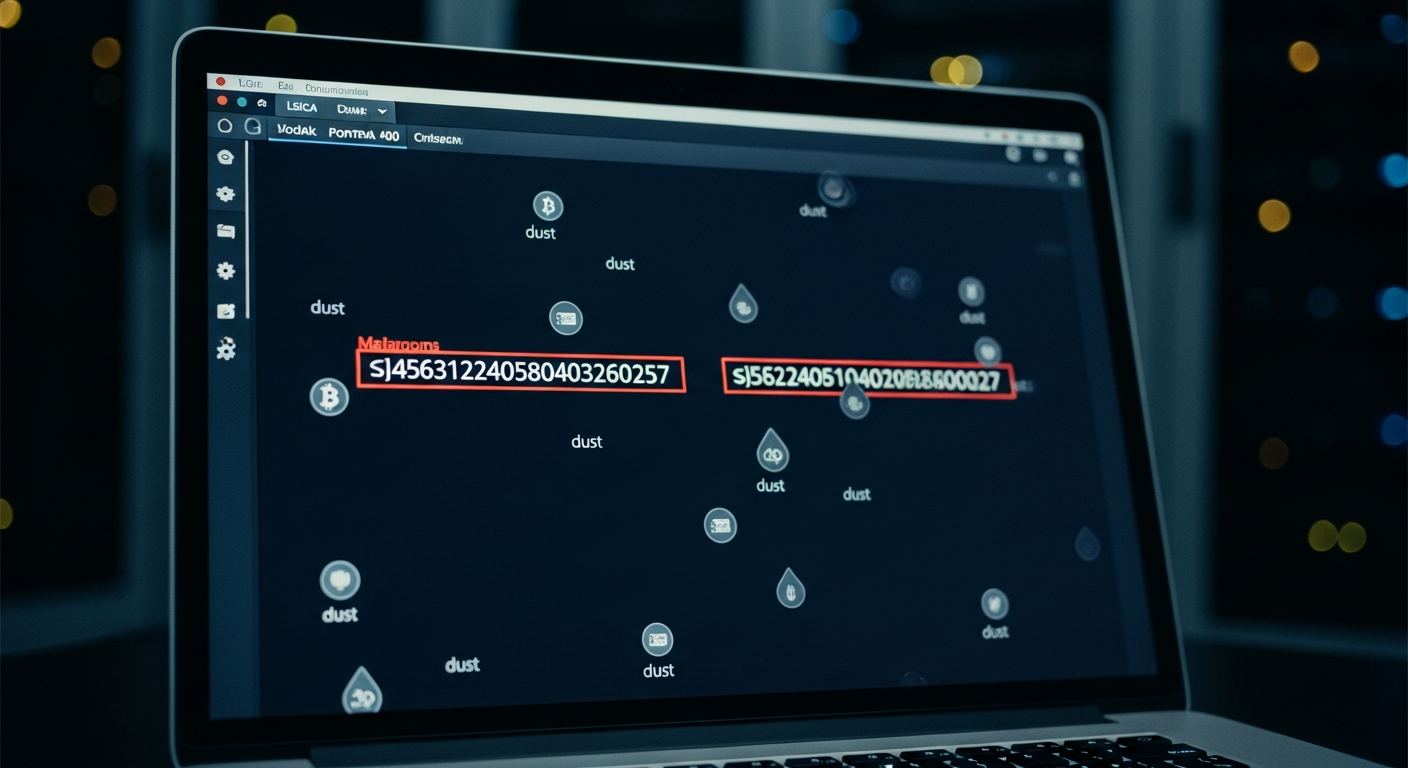

Trên mạng lưới Ethereum(ETH) và các chain tương thích, địa chỉ thường là chuỗi 42 ký tự bắt đầu bằng “0x”. Nhưng trong giao diện ví, phần lớn ứng dụng chỉ hiển thị kiểu rút gọn như:

0x85c…4b7

Tức là chỉ hiện vài ký tự đầu và vài ký tự cuối. Kẻ tấn công lợi dụng chính cách hiển thị này, tạo ra địa chỉ có **đầu – cuối giống hệt**, chỉ thay đổi **một vài ký tự ở phần giữa**.

Ví dụ:

- Địa chỉ gốc:

0x742d35Cc6634C0532925a3b844Bc454e4438f44e

- Địa chỉ giả mạo:

0x742d35Cc6634C0532925a3b844Bc454e4438f4Ae

Trong giao diện rút gọn, cả hai có thể đều hiện như:

0x742d…f44e

Nếu người dùng **không so toàn bộ chuỗi**, khả năng nhầm lẫn là rất cao.

Bước tiếp theo là **gửi “bụi” (dust)** – một lượng token cực kỳ nhỏ, đôi khi là giao dịch giá trị 0 – từ địa chỉ giả tới ví nạn nhân. Nhờ đó, địa chỉ mạo danh xuất hiện tự nhiên trong mục **“giao dịch gần đây”**. Sau một thời gian, khi nạn nhân muốn chuyển lại cho “đối tác quen”, họ có xu hướng:

- Mở lịch sử giao dịch

- Copy địa chỉ từ lần chuyển trước

- Dán vào ô “người nhận” mà không kiểm tra kỹ

Khi đó, tiền sẽ đi thẳng vào địa chỉ giả mạo, mà **không hề có bất kỳ vi phạm bảo mật nào với 프라이빗키**. Mạng lưới blockchain vẫn vận hành đúng thiết kế; chính **sai lầm của người dùng** và **ảo giác “địa chỉ quen thuộc”** mới là thứ bị tấn công.

Sự bùng nổ của các giải pháp mở rộng như Ethereum Layer2 với phí giao dịch cực thấp càng khiến *어드레스 포이즈닝* dễ triển khai hơn. Kẻ tấn công có thể rải hàng nghìn giao dịch “bụi” với chi phí gần như không đáng kể.

“bình luận”: Đây là dạng *social engineering* được “on-chain hóa”: thay vì tấn công hạ tầng, hacker **tái thiết kế bối cảnh** để người dùng tự ra quyết định sai lầm, mà vẫn tin rằng mình đang làm đúng.

Kỹ thuật “ngụy trang địa chỉ” len vào từng pixel giao diện ví

----------------------------------------------------------

Trọng tâm của *어드레스 포이즈닝* nằm ở chỗ làm cho địa chỉ **“trông quen mắt”**. Với chuỗi 42 ký tự hex, việc yêu cầu người dùng đọc – so từng ký tự là phi thực tế. Bởi vậy, hầu hết ví đều cắt ngắn: hiện **đầu + cuối**, bỏ qua phần giữa. Chính lựa chọn UX này trở thành **cửa ngõ** cho cuộc tấn công.

Để tạo được địa chỉ “na ná”, nhiều kẻ tấn công dùng công cụ sinh **vanity address** dựa trên GPU. Những công cụ này cho phép:

- Tìm kiếm địa chỉ có **pattern mong muốn** (ví dụ trùng 6–8 ký tự đầu, 4–6 ký tự cuối).

- Sinh hàng nghìn địa chỉ tương đồng trong vài phút.

Một số trình khám phá khối (block explorer) đã bắt đầu:

- Gắn nhãn “spam” hoặc “đáng ngờ” cho các giao dịch **dust / 0 giá trị**.

- Cho phép người dùng lọc bớt các giao dịch này.

Tuy nhiên, điều này chỉ hiệu quả khi người dùng **chủ động mở explorer** để kiểm tra. Trong hầu hết trường hợp, người dùng chỉ nhìn vào ứng dụng ví, nơi các giao dịch dust **vẫn xuất hiện bình thường**, cạnh những giao dịch hợp lệ.

“bình luận”: Cuộc đua hiện nay không còn là “ai mã hóa giỏi hơn”, mà là **ai thiết kế giao diện giảm thiểu lỗi con người tốt hơn**. Việc rút gọn địa chỉ từng được coi là cải tiến UX, nay lại trở thành bề mặt tấn công.

Vì sao 어드레스 포이즈닝 hiệu quả đến vậy?

-----------------------------------

Tuy không phức tạp về mặt kỹ thuật, *어드레스 포이즈닝* lại có tỷ lệ thành công đáng kể, nhờ ba yếu tố chính:

1. **Giới hạn nhận thức của con người**

- Gần như không ai kiểm tra 42 ký tự mỗi lần chuyển tiền.

- Người dùng quen với việc “liếc qua” vài ký tự đầu – cuối rồi bấm xác nhận.

- Kẻ tấn công tối ưu địa chỉ giả để **vừa đủ giống** nhằm qua mặt thói quen này.

2. **Nghịch lý của tính tiện dụng**

- Hầu hết ví cung cấp **nút copy** ngay bên cạnh lịch sử “người nhận gần đây”.

- Với giao dịch lặp, đây là tính năng rất tiện.

- Nhưng chỉ cần một giao dịch dust chèn vào đúng danh sách này, người dùng dễ:

- Nhầm lẫn giữa địa chỉ thật – giả

- Copy nhầm **“địa chỉ từng gửi cho mình”** nhưng thực chất là của kẻ tấn công

- Theo phân tích của nhiều on-chain analyst như ZachXBT, phần lớn nạn nhân trong các vụ lớn đều **copy địa chỉ trực tiếp từ lịch sử giao dịch**.

3. **Đặc tính permissionless của blockchain**

- Bất kỳ ai cũng có thể gửi token đến bất kỳ địa chỉ nào.

- Phần lớn ví **không lọc** – hiển thị toàn bộ giao dịch đến/đi.

- Người dùng vô thức mặc định rằng:

“Đã có lịch sử nhận tiền từ địa chỉ này ⇒ có vẻ là đối tác tin cậy”.

- Trong thực tế, đó chỉ là một giao dịch dust do kẻ tấn công gửi.

Khi người dùng ký giao dịch, 프라이빗키 chỉ chứng minh **“tôi đồng ý thực hiện giao dịch này”**, chứ không đánh giá **“tôi đang gửi cho ai, có đúng người không”**. Một khi giao dịch đã được ký và đưa lên blockchain, gần như không thể đảo ngược.

“bình luận”: Blockchain ở đây không “lỗi”; nó làm đúng những gì được thiết kế. Vấn đề là lớp “giao tiếp người dùng” đã không đủ chặt chẽ để bù đắp cho các sai sót rất người – rất đời.

Người dùng và nhà phát triển ví cần làm gì để tự vệ?

------------------------------------------------

Do *어드레스 포이즈닝* khai thác **thói quen hành vi**, phần lớn rủi ro có thể giảm đáng kể chỉ bằng vài thay đổi nhỏ, không đòi hỏi kiến thức kỹ thuật sâu.

### Đối với người dùng

Một số nguyên tắc nên áp dụng ngay:

- **Dùng “sổ địa chỉ” (address book) / whitelist**

- Lưu các địa chỉ thường xuyên giao dịch vào danh sách tin cậy ngay từ lần đầu.

- Chỉ chọn người nhận từ danh sách này, **không lấy từ lịch sử giao dịch**.

- Đặc biệt với khoản tiền lớn, nên lưu thêm mô tả (sàn A, ví lạnh B, đối tác C…).

- **Hạn chế tối đa việc copy từ “giao dịch gần đây”**

- Đây chính là **đường tấn công chủ yếu** của *address poisoning*.

- Nếu buộc phải dùng, hãy:

- Mở song song một kênh khác (email, Telegram, website sàn) để so đối chiếu toàn bộ địa chỉ.

- Kiểm tra ngẫu nhiên nhiều hơn 4–6 ký tự ở giữa, không chỉ đầu – cuối.

- **Cảnh giác với các giao dịch giá trị rất nhỏ / 0**

- Các khoản chuyển vào lạ, giá trị gần như 0, đến từ địa chỉ không rõ là ai:

- Hãy coi đó là *tín hiệu nguy cơ*, không phải “airdrop may mắn”.

- Tuyệt đối **không copy lại địa chỉ** đã từng gửi dust cho mình để chuyển đi.

- **Kiểm tra toàn bộ địa chỉ với số tiền lớn**

- Với khoản tiền “nếu mất sẽ rất đau”, hãy:

- Kiểm tra toàn bộ 42 ký tự hai lần.

- Hoặc gửi trước một khoản rất nhỏ, xác nhận bên nhận thực sự nhận được, sau đó mới gửi phần còn lại.

“bình luận”: Ở thị trường crypto, một cú click nhầm hoàn toàn có thể tương đương **mất cả năm thu nhập**. Trích thêm 10–20 giây để so lại địa chỉ là khoản chi phí bảo hiểm rẻ nhất mà người dùng có thể tự mua cho mình.

### Đối với nhà phát triển ví

Các ví, dApp, và nền tảng DeFi có thể giảm mạnh bề mặt tấn công bằng những thay đổi nhỏ trong UX:

- **Lọc và gắn nhãn giao dịch dust / 0 giá trị**

- Tự động:

- Ẩn các giao dịch siêu nhỏ khỏi mục “giao dịch gần đây”.

- Hoặc chuyển chúng sang một tab “Spam / không rõ nguồn gốc”.

- Hiển thị cảnh báo khi người dùng **copy địa chỉ từ giao dịch bị gắn nhãn spam**.

- **Cảnh báo “địa chỉ giống địa chỉ đã lưu”**

- Khi người dùng gửi tiền đến một địa chỉ:

- Hệ thống so sánh với danh sách địa chỉ đã lưu / đã dùng trước.

- Nếu độ tương đồng rất cao (ví dụ trùng 90–95% ký tự) nhưng là địa chỉ mới:

- Hiện pop-up: “Địa chỉ này rất giống X, bạn có chắc đây là người nhận mới không?”.

- **Mô phỏng giao dịch (simulation) trước khi ký**

- Chạy “dry run” transaction:

- So địa chỉ nhận với danh sách địa chỉ **tin cậy**.

- Nếu phát hiện đây là địa chỉ mới, chưa từng tương tác:

- Hiển thị cảnh báo đặc biệt, nhất là với khoản tiền lớn.

- **Tích hợp blacklist / cảnh báo on-chain**

- Liên kết với các dịch vụ giám sát on-chain:

- Khi phát hiện địa chỉ từng bị báo cáo là *address poisoning*:

- Hiện cảnh báo trực tiếp trong màn hình ký giao dịch.

- Có thể yêu cầu bước xác nhận bổ sung (2FA, nhập lại số lượng, v.v.).

“bình luận”: Mỗi ví có thể coi *address poisoning* như một **case UX bắt buộc phải xử lý**, tương tự việc ngân hàng truyền thống buộc phải hỏi lại khi khách chuyển một khoản quá lớn. Cảnh báo đúng lúc đôi khi quan trọng hơn mọi thuật toán mã hóa phức tạp.

Kết luận: 어드레스 포이즈닝 – tấn công vào người, không phải vào mã

----------------------------------------------------------

*어드레스 포이즈닝(address poisoning)* là sản phẩm phụ của chính những ưu điểm mà blockchain tự hào: **tính mở, minh bạch, không cần cấp phép** và giao diện ví ngày càng thân thiện. Nó không phá được *암호 기술*, không bẻ được 프라이빗키, nhưng lại rất giỏi **khai thác thói quen và sự chủ quan của con người**.

Trong bối cảnh ngày càng nhiều vụ mất mát liên quan đến **phí giao dịch rẻ**, **Layer2** và ví đa chain, câu mantra quen thuộc “chỉ cần giữ kỹ 프라이빗키 là an toàn” đã không còn đúng. Người dùng và nhà cung cấp dịch vụ phải bổ sung thêm một lớp tư duy mới: **“không chỉ bảo vệ chìa khóa, mà phải bảo vệ cả quá trình kiểm tra địa chỉ”**.

Nhớ rằng, blockchain sẽ ghi lại **chính xác những gì bạn ký**, không phải **những gì bạn nghĩ là mình đang làm**. *프라이빗키*, *어드레스 포이즈닝* và *giao diện ví* vì thế cần được nhìn như ba trụ cột trong cùng một hệ sinh thái bảo mật – chỉ khi cả ba đều được chú trọng, người dùng mới có thể thực sự an toàn trong thế giới tiền mã hóa.

Bình luận 0