Bắc Triều Tiên sử dụng 'hội họp Zoom giả mạo' để lây lan mã độc, đánh cắp hơn 3 tỷ USD tiền mã hóa

Những kẻ tấn công mạng có liên hệ với Bắc Triều Tiên đang gia tăng các chiến dịch lừa đảo nhắm vào người dùng tiền mã hóa bằng cách giả mạo lời mời họp qua Zoom và các ứng dụng phổ biến khác để phát tán mã độc. Theo báo cáo từ công ty an ninh mạng Security Alliance (SEAL) công bố ngày 24, tổng giá trị tiền mã hóa bị chiếm đoạt bằng thủ đoạn này đã vượt mốc 300 triệu USD (khoảng 4.418 tỷ đồng).

Theo SEAL, các nhóm hacker Bắc Triều Tiên đang triển khai các chiêu thức tấn công xã hội tinh vi qua ứng dụng nhắn tin Telegram, nền tảng đặt lịch Calendly và các công cụ họp trực tuyến như Zoom, nhằm nhắm vào người dùng cá nhân và doanh nghiệp trong lĩnh vực tiền mã hóa. Các cuộc tấn công này được ghi nhận xảy ra mỗi ngày, với tần suất gia tăng đáng báo động.

Tấn công bằng cuộc họp giả: Chiêu trò cũ, thủ đoạn mới

Báo động đầu tiên về vụ việc lần này được đưa ra bởi chuyên gia bảo mật Taylor Monahan thuộc MetaMask. Trên nền tảng X (trước đây là Twitter), bà cảnh báo rằng nhóm hacker của Bắc Triều Tiên đang “dụ dỗ nạn nhân tham gia các cuộc họp giả mạo qua Zoom hoặc Microsoft Teams” để phát tán phần mềm độc hại. Monahan nhận định thiệt hại từ hình thức lừa đảo này hiện đã vượt quá 300 triệu USD.

Cụ thể, tin tặc giả danh người quen trong danh bạ Telegram của nạn nhân để nhắn tin, sau đó gửi lời mời họp qua Calendly. Buổi họp diễn ra trên Zoom sử dụng video đã được ghi hình trước, khiến nạn nhân khó phát hiện. Dù không sử dụng công nghệ deepfake, nhưng hình ảnh doanh nghiệp chuyên nghiệp đủ để đánh lừa tính thận trọng của người dùng.

Khi buổi họp đang diễn ra, tin tặc giả vờ gặp vấn đề về âm thanh và đề nghị cài đặt một “gói phần mềm nâng cao chất lượng âm thanh (SDK)”. Trên thực tế, tệp này chứa mã độc kiểu trojan điều khiển từ xa (Remote Access Trojan - RAT), cho phép kẻ tấn công kiểm soát toàn bộ thiết bị.

Truy cập ví tiền và dữ liệu bảo mật chỉ trong vài giây

Ngay sau khi được cài đặt, mã độc RAT bắt đầu thu thập mật khẩu, khóa cá nhân, và bản đồ mạng nội bộ của nạn nhân. Ví tiền mã hóa có thể bị đánh cắp chỉ trong vài giây – thiệt hại không thể đảo ngược. Đại diện SEAL bình luận: “Nếu nghi ngờ cuộc họp là giả mạo, người dùng cần lập tức ngắt kết nối WiFi và tắt nguồn thiết bị để hạn chế thiệt hại.”

Nghi phạm chính đứng sau chiến dịch tấn công lần này có thể là nhóm Lazarus – tổ chức từng đứng sau nhiều vụ hack nổi bật nhắm vào ngành công nghiệp tiền mã hóa trên toàn cầu. Lazarus được nghi ngờ có liên hệ trực tiếp với chính quyền Bình Nhưỡng. Trong quá khứ, nhóm này đã từng sử dụng chiến thuật giả mạo tuyển dụng để đánh lừa nhân viên tại các công ty blockchain, và gần đây được cho là đã đánh cắp 30,6 triệu USD từ sàn giao dịch Upbit tại Hàn Quốc.

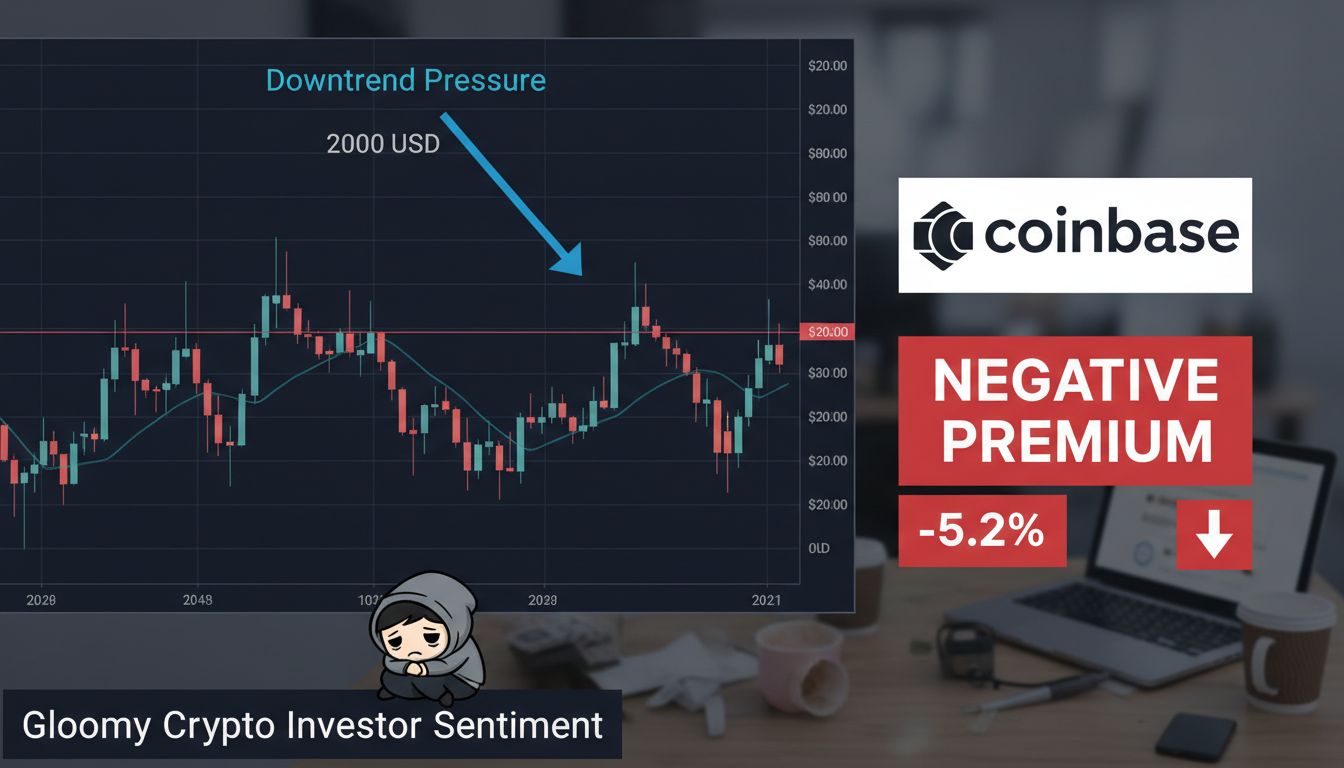

Tổng thiệt hại toàn cầu vượt 2,1 tỷ USD trong năm

Theo dữ liệu tổng hợp từ ngành công nghiệp tiền mã hóa, tổng thiệt hại do các vụ tấn công mạng kể từ đầu năm 2024 đã vượt quá 2,17 tỷ USD (khoảng 31.961 tỷ đồng). Một phần lớn trong số này được cho là đến từ các cuộc tấn công do nhóm tin tặc Bắc Triều Tiên điều phối.

Nhiều chuyên gia bảo mật cảnh báo rằng các cuộc tấn công xã hội dựa trên thói quen làm việc, chẳng hạn như sử dụng cuộc họp trực tuyến và hệ thống nhắn tin doanh nghiệp, có mức độ thành công cao do đánh vào tâm lý tin tưởng của nạn nhân. Do đó, giới chuyên môn kêu gọi cộng đồng blockchain và người dùng tiền mã hóa nâng cao cảnh giác, đồng thời áp dụng nguyên tắc "kiểm tra kỹ danh tính – không tải tệp lạ – sử dụng tài khoản chuyên biệt" trong các giao tiếp trực tuyến.

Bình luận: Các cuộc tấn công mạng đang chuyển dịch từ phương thức kỹ thuật sang khai thác tâm lý con người. Với tốc độ mở rộng ngành công nghiệp tiền mã hóa, việc giám sát an ninh mạng và giáo dục người dùng trở thành yếu tố sống còn để bảo vệ tài sản kỹ thuật số.

Từ khóa: “tiền mã hóa”, “hacker Bắc Triều Tiên”, “Zoom giả mạo”, “RAT”

Bình luận 0